Ransomware-Angriffe zum Teil militärische Tests

Von Erich Moechel

Der Cyberangriff auf die Software des Cloud-Dienstes Kaseya zieht immer weitere Kreise. Die Kunden von Kaseya sind nämlich fast alle Service-Provider, die ihre Geschäftskunden über die Kaseya-Software administrieren. Die Breite dieses Angriffs, der unter anderem 800 Filialen der schwedischen Supermarktkette Coop lahmgelegt hat, sprengt alle Dimensionen bisher bekannter Angriffe von Kriminellen.

In der französischen Cyberabwehr ist man überzeugt, dass hinter der jüngsten Welle von Verschlüsselungsattacken staatlich-militärische Interessen stehen. „Bestimmte Staaten testen hier ihre Kapazitäten insbesondere am Gesundheits- und Energiesektor aus“, sagte General Didier Tisseyre, Kommandeur der Cyberabwehr, in einem am Dienstag veröffentlichten Video.

Ministere Defense

Das Statement Tisseyres erfolgte in einem ganz neuen Youtube Kanal namens L’Observatoire du Monde Cybernétique, der offenbar vom französischen Cyberabwehrkommando eingerichtet wurde. Die oben zitierte Aussage ist auch im offiziellen Twitter-Feed des Commandement de la cyberdéfense française nachzulesen.

Aktuell dazu in ORF.at

US-Präsident Biden lässt die Geheimdienste mittlerweile untersuchen, ob etwa die russische Regierung hinter den Verschlüsselungserpressern steckt.

„Staaten testen ihre Kapazitäten“

Die Entscheidung, solche Attacken bestimmten Staaten offiziell zuzuweisen, sei zwar durch und durch eine politische, sagte der General, in der Armee bereite man sich aber auf eine neue Ebene der Auseinandersetzung, ein „neues Schlachtfeld“ vor. „Denn bestimmte Staaten positionieren sich jetzt schon, testen ihre Werkzeuge, insbesondere im Bereich Gesundheit, aber auch im Bereich Energie, um den Gegner im Bedarfsfall destabilisieren zu können.“ Staaten, die solchen Angriffen nichts entgegenzusetzen hätten, drohe nichts weniger als der Verlust ihrer Souveränität.

Hier baue sich nämlich eine neue Bedrohung auf, die eine Herausforderung für die strategische Überlegenheit (des Westens) darstelle. Tisseyre sprach nach Art der Militärs geradlinig und schnörkellos, vermied es allerdings strikt, irgendeine Zuweisung an einen bestimmten Staat zu treffen. Die Beispiele aus dem Gesundheits- und Energiesektor beziehen sich offensichtlich auf die Verschlüsselungsangriffe im Mai gegen die Colonial Pipeline in den USA und das irische Gesundheitssystem, die beide gravierende Folgen hatten.

Kaseya

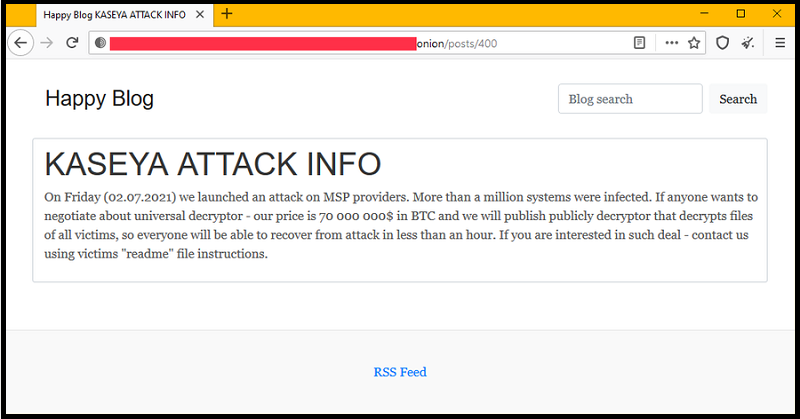

„Happy Blog“ ist der Kommunikationskanal der mittlerweile gut dokumentierten REvil-Gruppe, die seit 2019 wie am Fließband die IT von Firmen und Behörden mit Schadsoftware verseucht. Die „Million infizierter Systeme“ ist allerdings gewaltig übertrieben (siehe unten).

„Ransomware as a Service“

Die Welle von Ransomware-Erpressungen hatte bereits 2019 begonnen, der Überfall auf die weltweit tätige Travelex Ende zum Jahresende war ein erster Höhepunkt.

Der Ausfall der größten US-Pipeline hatte zu wochenlanger Benzinknappheit an der Ostküste der USA geführt, in Irland kehrt das Gesundheitssystem nach zwei Monaten jetzt erst langsam zum Normalbetrieb zurück. Dieser Angriff wird einem Kriminellensyndikat namens „Wizard Spider“ bzw. „Conti“ zugeschrieben, das seit 2020 weltweit Ziele im Gesundheitssektor attackiert. Der Ausfall der Colonial Pipeline wiederum soll auf das Konto einer ebenfalls relativ neuen, sehr professionell agierenden Cybergang namens „DarkSide“ gehen, die sehr selektiv angreift, den Gesundheits- und Bildungssektor dabei aber ausspart.

Die jüngste Attacke geht auf das Konto einer als Sodinokibi oder REvil bekannten Gruppe, die Ende 2019 mit dem spektakulären Angriff auf das Netz der weltweit tätigen Firma Travelex Furore machte. Wie bei DarkSide herrscht bei REvil strikte Arbeitsteilung, das heißt, die beiden Gangs unterhalten die Infrastruktur, bieten darauf Cloud-Services für andere Kriminelle an und kassieren dafür Prozentanteile der erpressten Lösegelder. Dieses arbeitsteilige Geschäftsmodell über eine kriminelle Cloud-Plattform ist deshalb interessant geworden, weil für die Erpressung so vieler lohnender Ziele nur ein bestimmtes Zeitfenster offensteht.

Public Domain

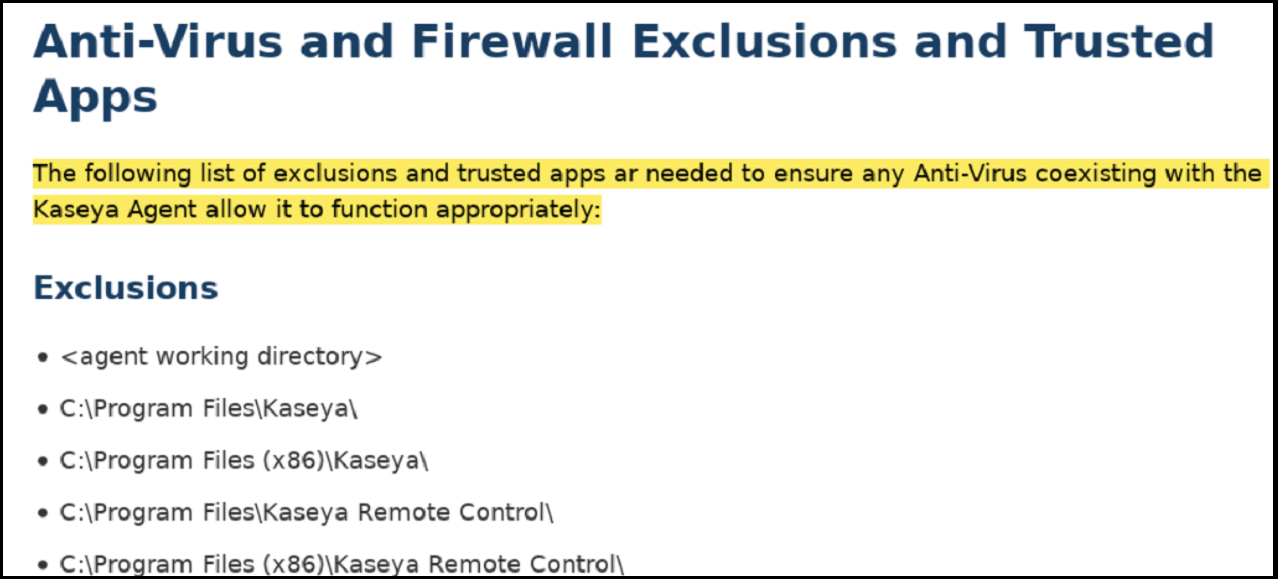

Die Liste aller Kaseya-Folder, die von der Überprüfung durch Firewall-Regeln und Virenscanner ausgenommen werden müssen, ist dreimal länger als dieser Ausschnitt zeigt. Für Kriminelle ist das gleichbedeutend mit einer Liste „sicherer Häfen“ auf der Festplatte des Zielrechners, weil Schadsoftware an diesen Speicherorten Sicherheit gegen Entdeckung durch Sicherheitsroutinen bieten.

Der aktuelle Stand der Dinge

Aktuell dazu in ORF.at

Die Auswirkungen des Angriffs auf die schwedische Coop-Handelskette sind gravierend.

Der Stand der Dinge im Falle der Kaseya-Software ist, dass etwa 50 der etwa 40.000 Kunden des Unternehmens erfolgreich angegriffen wurden. Dabei handelt sich fast ausschließlich um mittelständische und kleine IT-Firmen, nämlich Provider von „Managed Services“, die über die Kaseya-Software die Netzwerke ihrer Firmenkunden kontrollieren und warten. Von letzteren wurden bis dato etwa 1.500 kompromittiert, es sind fast ausschließlich kleine bis mittlere Betriebe, Ämter oder Schulen, also die „klassischen“ Ziele der weltweiten Ransomware-Verbrecherbranche.

In Deutschland hat der einschlägig spezialisierte ARD-Kollege Hakan Tanriverdi, der aktuell den Konversationen der REvil-Gang mit ihren Opfern im Darknet folgt , bis jetzt kein betroffenes Unternehmen aus dem Sektor der kritischen Infrastruktur entdeckt. Auch von Kaseya, wo man den Vorfall ziemlich dreist herunterspielt, heißt es, dass kritische Infrastrukturen nirgendwo betroffen seien. Und doch gibt es ein solches Unternehmen, das unter den Betroffenen auch durch seine schiere Größe heraussticht.

Der politische Aspekt des Angriffs

Das ist der schwedische Coop-Konzern, der als Lebensmittelnahversorger ziemlich weit oben in der Hierarchie der kritischen Infrastruktur Schwedens steht. Der Angriff über eine Dienstleistungsfirma hatte unter anderem die Kassensysteme von Coop lahmgelegt. Seit Freitag ist vor allem in den vielen entlegenen Gebieten des Flächenstaats Schwedens, wo Coop oft der einzige Nahversorger ist, die Versorgung mit Lebensmitteln schwer beeinträchtigt. Das formell neutrale, aber sehr NATO-nahe Schweden liegt seit Jahrzehnten mit seinem indirekten Nachbarn Russland regelmäßig im Clinch.

REvil und die beiden anderen oben erwähnten Ransomware-Gangs haben bis jetzt auf allen Kontinenten ihr übles Spiel getrieben. Dezidiert davon ausgenommen ist nur ein einziges Territorium, nämlich Russland und seine GUS-Satellitenstaaten, deshalb werden alle drei Gangs auch dort verortet. Und genau deshalb ist für kommende Woche ein amerikanisch-russisches Treffen auf hoher Diplomatenebene zum Thema Ransomware anberaumt. Im Moment ist also die Cyberdiplomatie am Wort und das ist auch der Grund, warum General Tisseyre wie auch Präsident Biden derzeit so sorgsam in ihrer Wortwahl sind.

Es gibt wieder einen RSS-Feed für diesen Blog. Sachdienliche Informationen, Metakritiken et al. sind über dieses Formular verschlüsselt und anonym beim Autor einzuwerfen. Wer eine Antwort will, gebe tunlichst eine Kontaktmöglichkeit an.

Publiziert am 08.07.2021