Cyber-Knowhow der EU-Militärberater für Mitgliedsstaaten

Von Erich Moechel

Die Ankündigung der EU-Kommission vom Dienstag, eine operative Einheit zur Koordination der Cyberabwehr einzurichten, wurde in der Fachwelt durchwegs positiv aufgenommen. Wie die Diskussionen über das aktuelle Cybersicherheitsgesetz in Deutschland zeigen, ist das nötige Basiswissen auf den politischen Führungsebenen vieler Mitgliedsstaaten noch immer nicht angekommen.

In Teilen der Kommission aber ist das nötige Knowhow vorhanden, das auf nationalen Ebenen großteils fehlt. Ein vom Militärberaterstab des Auswärtigen Dienstes (EEAS) verfasster, interner Cyber-Guide für Entscheidungsträger, der ORF.at vorliegt, gibt Hoffnung, dass es mit der bisher nicht-existenten gemeinsamen Cyberabwehr der EU-Staaten vorwärts gehen wird.

EUMC

Der Guide basiert zwar auf der dubiosen Annahme, dass man einen Gegner von Cyberattacken „abschrecken“ könnte („Deterrence“), was im Cyberraum Wunschdenken ist. Er geht allerdings davon aus, dass „Cyber“ nur die erste Angriffsphase einer weit größeren hybriden Attacke darstellt, die bis hin zu kinetischen Angriffen skalieren kann. An den empfohlenen Maßnahmen ändert sich dadurch wenig, zumal die zur reinen Abwehr ohnehin ergriffen werden müssen. Eine sinnerfassende Lektüre der konkreten Handklungsempfehlungen dieser Guidance würde genügen, um auch Fachfremden - etwa Politikern oder Juristen - ein ungefähres Bild der komplexen Zusammenhänge und der teils paradox anmutenden Kausalitäten von hybriden Angriffen zu vermitteln. Im Sinne des öffentlich-rechtlichen Bildungsauftrags wird das Dokument aufgrund seiner didaktischen Werthaltigkeit im Volltext zu Verfügung gestellt. Das Titelbild zeigt das Wappen des EU-Militärberaterstabs CC BY-SA 3.0.

Die holistische Perspektive der Militärs

Im Frühjahr wurden die vier wichtigsten zivilen Regierungsämter für Cybersicherheit in der Administration Joe Biden mit Militärs der NSA besetzt.

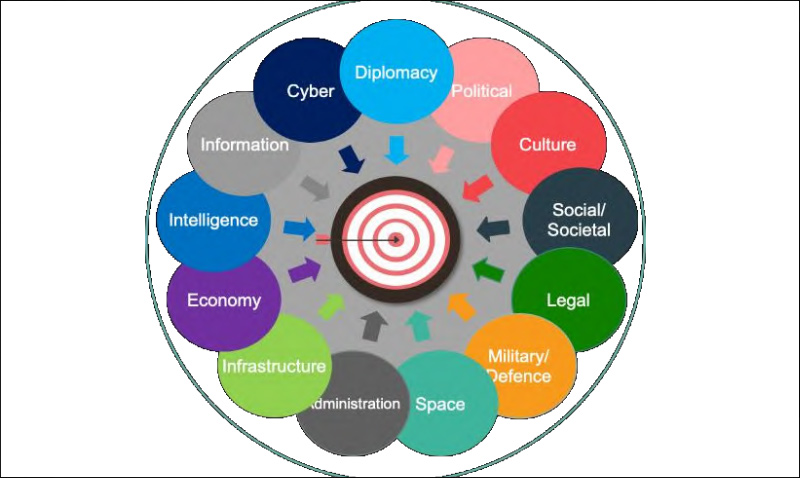

Dieses Dokument richtet sich zwar an Mitglieder von Friedensmissionen der EU, bei denen von Georgіen bis Mali natürlich ein erweitertes Bedrohungsszenario bis hin zum Einsatz kinetischer Waffen gilt. Das ist aber keineswegs von Nachteil, denn dadurch wird die sogenannte Cyber-Domain nicht isoliert, sondern im Rahmen eines Gesamtbedrohungsbilds dargestellt (siehe Grafik weiter unten). Aus einer solchen solipsistischen Betrachtungsweise, wie sie überall auf den politisch-juristischen nationalen Ebenen üblich ist, können nur einseitige bis falsche Schlüsse gezogen werden. Die Angreifer - woher sie auch stammen mögen - kommen aus der (para)militärischen Sphäre.

Die Autoren des Guide vermeiden denn auch konsequent, den Begriff „Cyber“ inflationär zu verwenden, freilich ohne die Dominanz des Kybernetischen in der hybriden Kriegsführung in Frage zu stellen. So wird denn auch zuerst der Cyberraum angesprochen: „Die hochkomplexe Natur des Cyberspace und der Informationssphäre machen sie zu den bevorzugten Vektoren, um einen hybriden Angriff zu starten“, heißt es in Punkt 3.1.4. „Dadurch können Angriffe so zugeschnitten werden, dass sie unentdeckt und deshalb ohne Gegenreaktion (...) bleiben.“, heißt es da weiter.

EUMC

Der wohl interessanteste Aspekt dieser von Militärs erstellten Grafik ist, dass die Cybersphäre zwischen Diplomatie und Informationssphäre mit Geheimdiensten und Politik als weiteren Nachbarn verortet und eben nicht dem Komplex der militärischen Landesverteidigung zugerechnet wird.

Wie ein hybrider Angriff skaliert

In einem eher symbolіschen Akt haben die NATO-Staaten Russland aktuell mit einer verschärften Cyberdoktrin gedroht.

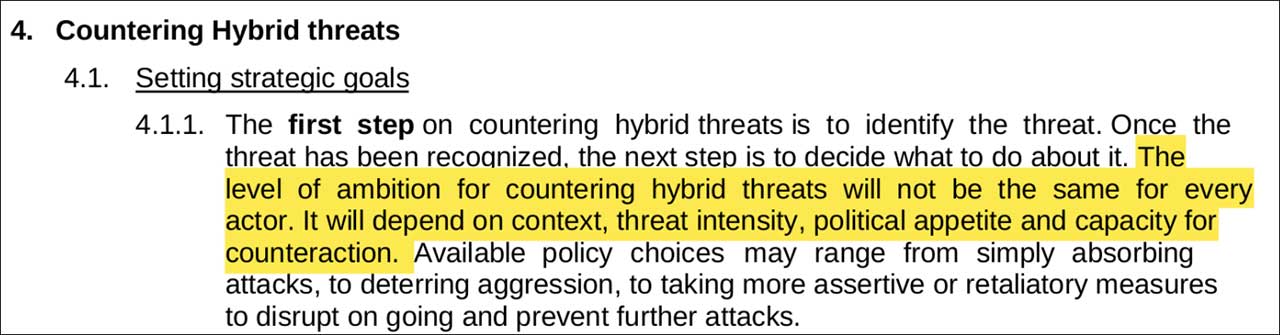

Durch hybride Angriffe aber würden Entscheidungsprozesse beeinträchtigt und in Folge Gegenreaktionen immer schwieriger. „Anders als konventionelle können hybride Angriffsweisen so lange unentdeckt bleiben, bis sie soweit fortgeschritten sind, dass sich erste Schäden bereits bemerkbar machen und sie die Abwehrfähigkeit bereits beeinträchtigt haben“ (3.1.5), heißt es dann. Warnungen dieser Art ziehen sich wie ein roter Faden durch den Text - siehe Screenshot - und sie können recht direkt auf bekannte und gut dokumentierte Cybervorfälle im zivilen Raum umgelegt werden. Ein Beispiel wie aus dem Lehrbuch ist die spektakuläre Attacke auf die Software-Lieferkette des US-Unternehmens Solarwinds.

Die langsame Infiltration der Softwareproduktionskette von Solarwinds durch die bekannte russische Cyberspionagetruppe „Cozy Bear“ (Kuschelbär) des russischen Auslandsgeheimdienstes SVR blieb mehr als ein Jahr lang unentdeckt. Nachdem die ersten Updates kompromittierter Software an die Kunden von Solarwinds ausgeliefert waren, schlug der vermeintliche Spionageangriff in eine flächendeckende IT-Sicherheitskatastrophe um. Die Netzwerke von 470 der Top 500 US-Konzerne, etwa die Hälfte der US-Ministerien sowie die Azure-Kunden Microsofts waren auf einen Schlag bedroht. Die US-Seite war dadurch völlig in der Defensive, weil sie vollständig mit Schadensbegrenzung ausgelastet war und mit der Analyse, ob der Vorfall nun doch eher als Spionageangriff, als Abnützungs- oder Verunsicherungsattacke oder gar als Kriegshandlung einzustufen sei.

EEAS/EUMC

Im Zweifelsfall empfehlen die Militärs, allfällige Gegenschläge ganz einfach zu unterlassen. Auch bei Beobachtermissionen ezum Beispiel in Afrika haben die EU-Delegierten ja nicht mit regionalen Cybertruppen, sondern nur mit Großmächten zu tun. Wenn nämlich Russland oder China die EU-Präsenz in einer bestimmten en Region arg missfällt.

Der deutsche Cybertunnelblick

Die verheerende Bilanz des Lieferkettenangriffs auf die Solarwinds-Systeme.

Ein einziger, großangelegter hybrider Angriff hatte alle Abwehrriegel der stärksten Cybermacht der Welt über Sicherheitslücken in der Software eines einzigen Unternehmens schlagartig neutralisiert. Solche Sicherheitslücken spielen auch in der deutschen Cybersicherheitsstrategie eine wichtige Rolle, die nun im Begutachtungsverfahren ist. Diese Lücken sollen vom zuständigen „Bundesamt für Sicherheit in der Informationsindustrie“ allerdings nicht veröffentlicht und damit neutralisiert werden, sondern bei Bedarf heimlich an deutsche Geheimdienste und Strafverfolger weitergegeben werden.

Damit sollen Ermittlungen für Strafverfolger erleichtert und „Cybergegenschläge“ der Geheimdienste ermöglicht werden. Sichere E2E-Verschlüsselung wiederum soll nach Willen des deutsche Innenministeriums systematisch aus dem Netz verdrängt werden. E2E-Verschlüsselung wird nämlich nicht als Schutzmaßnahme gegen hybride Angriffe sondern als Ermittlungshindernis für die Polizei angesehen. Die in der Cyberabwehr im Vergleich zu den USA nachgerade kümmerlich aufgestellte deutsche Bundesrepublik bricht damit ihre eigenen, ohnehin schwachen Verteidigungslinien gegen haushoch überlegene Gegner im Cyberraum wie Russland oder China systematisch auf. Hier wird die in den Mitgliedsstaaten leider immer noch übliche solipsistische Betrachtungsweise der Cyberdomäne zum Cybertunnelblick.

Das notwendige Follow-Up

In Folge wird dieses deutsche „Cybersicherheitsgesetz“ unter Beiziehung von Experten einer näheren Analyse unterzogen, die im Lauf dieser Woche erscheinen wird.

Publiziert am 27.06.2021