EU-Richtline für „hochklassige Cybersicherheit“ mit Hintertüren

Von Erich Moechel

Die Resolution des EU-Ministerrats gegen sichere Verschlüsselung, die soviel Kritik zur Foge hatte, ist bereits in einem ersten Richtlinienenttwurf aufgetaucht. Eine entsprechende Passage findet sich ausgerechnet im neuen Entwurf zu „Maßnahmen für hochklassige Cybersicherheit in der Union“. Das Datum des Dokuments vom 16. Dezember zeigt, dass es noch vor der Verabschiedung der Resolution des Rats (am 19.12.) erstellt wurde.

Auch hier wird behauptet, sichere Ende-zu-Ende-Verschlüsselung bliebe intakt, wenn dabei Nachschlüssel für Dritte erzeugt werden. Der EU-Ministerrat wiederum hat mittlerweile jede Verwicklung der Spionageallianz „Five Eyes“ in die EU-Entschlüsselungpläne dementiert. Tasächlich begann das Vorhaben bereits 2014 in den USA und weiteren Staaten dieser Allianz, dann stieß Europol dazu. Wie tief die „Five Eyes“-Allianz tatsächlich in die EU-Pläne involviert ist, wird in Folge von den Anfängen 2014 bis zur aktuellen Resolution des Ministerrats dokumentiert.

public domain

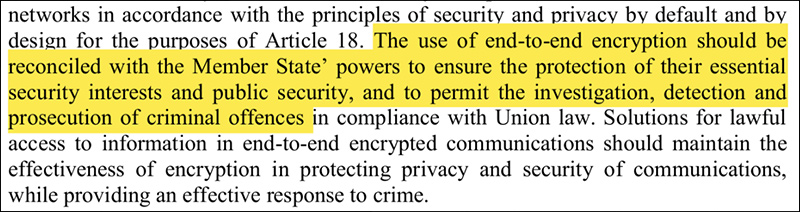

Erwägungsgrund 54 im NIS2-Entwurf zu Maßnahmen für einen gemeinsamen hochklassigen Cybersicherheitsstandard in der Union. Kudos an den Sicherheitsanalysten Lukasz Olejnik für den Hinweis.

„Suboptimaler technopolitischer Salat“

Die Reaktion akademischer Verschlüsselungs- und Sicherheitsexperten aus ganz Europa auf die Entschlüsselungspläne des Ministerrats Ende Dezember hätte kaum negativer ausfallen können.

Die entsprechende Passage ist in Erwägungsgrund 54 der kommenden Richtline für „hochklassige Cybersicherheit“ versteckt. „Ich bin überrascht, das sieht schon etwas suboptimal aus“, sagt der Sicherheitsanalyst Lukasz Olejnik zu ORF.at, unklar sei „wie solch technopolitischer Salat überhaupt in die Endversion des Kommissionsentwurfs“ gelangen konnte. In den Passagen davor wird der Einsatz von E2E-Verschlüsselung im Entwurf mehrfach dezidiert empfohlen, dann folgt der obige Ausschnitt und darin steht das Gegenteil.

Auch wenn die Aussage des Satzes ziemlich verschwommen ist, so wird da erklärt, dass der Einsatz von E2E-Verschlüsselung eben mit den Sicherheitsbedürfnissen der Staaten in Einklang zu bringen sei, um Strafverfolgung zu ermöglichen. Damit muss E2E-Verschlüsselung gebrochen werden, etwa indem ein Nachschlüssel durch den Plattform-Anbieter dazugeschmuggelt wird. Lösungen für „gesetzeskonformen Zugang zu E2E-Verschlüsselung“ gibt es nicht, denn E2E bedeutet, dass ausschließlich die an der Kommunikation Beteiligten mitlesen können und eben niemand dazwischen. Mit denselben Forderungen nach Generalschlüsseln hatten die zweiten Crypto-Wars begonnen.

Chronik der zweiten Crypto-Wars 2014 bis heute

Die folgende Chronik umfasst jene Ereignisse von 2014 bis Ende 2020, die am Radarschirm des Verfassers aufgeschienen waren. Naturgemäß ist diese Chronik längst nicht vollständig, sollte aber ein ungefähres Bild vom Ablauf der Kampagne gegen Verschlüsselung vermitteln. Für am Thema Interessierte empfiehlt sich ein Vergleich mit der Chronik, die Matthias Monroy zum selben Thema für Netzpolitik verfasst hat. Dort werden die Abläufe im EU-Ministerrat und anderen EU-Institutionen - mit starkem Deutschlandbezug - granulär geschildert.

Wie das goldene Zeitalter der Überwachung endete

Als Reaktion auf die NSA-Enthüllungen Edward Snowdens begannen die großen Internetkonzerne im Herbst 2013 erst ihre weltweiten Datennetze und dann auch immer mehr Services mit sicherer SSL/TLS-Transportverschlüsselung abzusichern. Davor waren nur Bankenverkehr und E-Commerce so verschlüsselt, etwa 85 Prozent des globalen Traffics gingen im Klartext durch das Netz. Den Staaten der Spionageallianz war da längst klar, dass ihre Staubsaugermethoden an den Glasfasern mittelfristig immer weniger brauchbare Daten liefern würden.

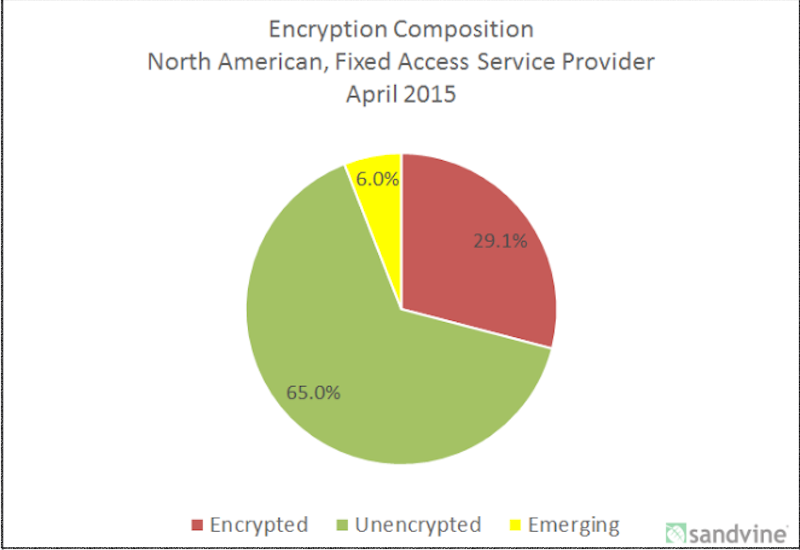

Sandvine 2015

Wie diese Graphik aus einer Untersuchung der Analysefirma Sandvine zeigt, hatte sich der Anteil verschlüsselter Kommunikation post Snowden bereits verdoppelt.

Die Strafverfolger sahen sich etwas anderen, aber ähnlichen Problemen gegenüber. Die Telefonienetze, aus denen sie 20 Jahre lang auf Knopfdruck Metadaten und Inhalte nach Belieben abholen konnten, lieferten immer weniger brauchbare Daten. Ein Gutteil der Kommunikationen war von SMS und Telefonaten zu Facebook Messenger (Transportverschlüsselung), WhatsApp (E2E) & Co abgewandert. Es war also im gemeinsamen Interesse von Geheimdiensten und Polizeibehörden, sichere Verschlüsselung von Kommunikationsdiensten im Netz überwachbar zu machen. Bereits in den ersten Cryptowars, die zumeist von 1994 bis 2001 datiert werden, hatten vor allem die NSA, FBI und GCHQ eine Hinterlegungspflicht für alle im Netz verwendeten geheimen Schlüssel bei den Behörden gefordert.

2014 „Goldene Schlüssel“ und das Crypto API des W3C

- 2014 03 05 Wie das Netz gegen Überwachung gehärtet wird. Topthema auf der Vollversammlung der Internet Engineering Task Force (IETF) war, welche technischen Maßnahmen gegen die Überwachung des Internets durch die NSA und andere Geheimdienste ergriffen werden sollen. Den Auftakt dafür setzte das W3C mit einer Veranstaltung unter dem programmatischen Titel „Härtung des Internets gegen umfassende Überwachung“.

- 2014 11 06 Goldene Schlüssel für Geheimdienste und Polizei. Anti-Terror-Koordinator Gilles de Kerchove, die Direktoren von GCHQ und FBI verlangen gleichzeitig Nachschlüssel für iPhones und Androids auf Ebene des Betriebssystems. Die konzertierte Aktion war zwar an Mobilfunkgeräten aufgehängt, sie richtete sich jedoch gegen sicher verschlüsselte Kommunikationsdienste überhaupt.

- 2014 11 09 Browser als universale Verschlüsselungstools. Immer mehr einfach zu bedienende, neue Kryptoprogramme kommen als bloße Plug-ins für gängige Webbrowser daher. Das Crypto-API des W3C zur Integration im Browser steht kurz vor der Fertigstellung.

2015 Blamagen, Fehl- und Gegenschläge

- 2015 01 25 EU-Wirtschaft braucht sichere Verschlüsselung. Die technischen EU-Gremien STOA und ENISA empfehlen mit sicherer „End-to-End“-Verschlüsselung das exakte Gegenteil zur Forderung nach Krypto-Hintertüren im Ministerrat.

- 2015 02 01 Facebook-Überwachungspläne des EU-Ministerrats. Die wiederholten Forderungen europäischer Minister nach „Zugang zur Verschlüsselung“ zielen auf die „https“-Verschlüsselung von Facebook, Google oder Twitter ab. Im Rat wie im ETSI wird erstmals über die Möglichkeiten diskutiert, Facebook et al in puncto Überwachung mit Telekoms gleichzustellen. In den erste beiden Monaten des Jahres 2015 machte NSA-Direktor Michael Rogers auf Konferenzen, in Interviews und vor Gericht Stimmung für Generalschlüssel. Die NSA brauche Zugang zu den Daten, egal ob es sich um das Gerät von Kriminellen, ausländischen Spionen oder Personen mit Bezug auf nationale Sicherheit handle.

- 2015 03 15 Schwerer Rückschlag für NSA-Kampagne gegen Verschlüsselung. Die von den Sicherheitsforschern „FREAK“ genannte Lücke basiert auf den Vorgaben der NSA aus den 90er Jahren. Damals bestand der US-Geheimdienstkomplex darauf, dass nur Schlüssel mit 40-Bit-Verschlüsselung (DES) für internationale Downloads des Browsers eingebaut werden dürften.

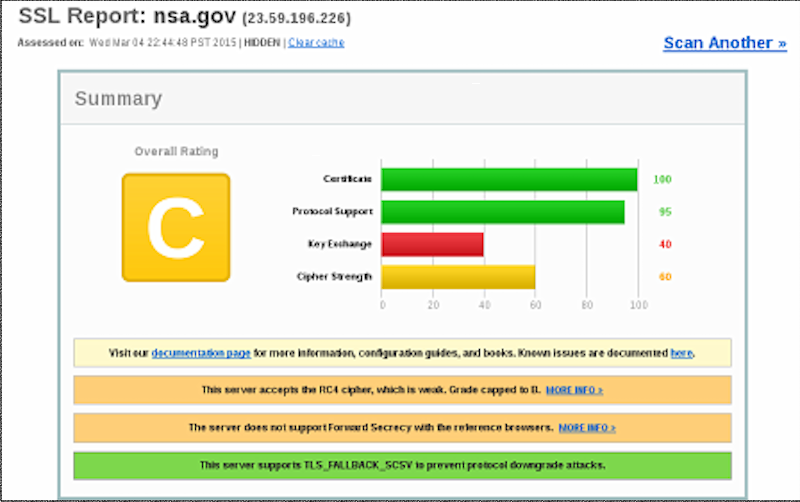

NSA Site Security 2015

Dieser Screenshot eines Sicherheitstests der NSA -Website vom März 2015 legt nicht eben nahe, dass diese Organisation die meisten Kryptographen weltweit beschäftigt. Die Schlüssel aus den 90er Jahren - in diesem Fall der obsolete RC4 und die gesamte RSA 512 Suite - sind der Grund, warum die Website NSA.gov 2015 ein solch mieses Rating erhielt.

- 2015 22 10 Kryptologen schlagen gegen die NSA zurück Zwei Jahre nach dem Beginn der Enthüllungen Edward Snowdens werden die freien Zertifikate der Sicherheitsinitiative „Let’s encrypt“ von allen Browsern anerkannt. „Let’s encrypt“, hinter der die Mozilla Stiftung (Firefox) steht, war als Reaktion auf das Bekanntwerden des NSA-Massenabgriffs von Daten an den Glasfasern Ende 2013 gegründet worden.

- 2015 12 20 Schwerer Rückschlag für FBI-Kampagne gegen Verschlüsselung. Das FBI hat die jahrelang geforderten Hintertüren erhalten. Die befanden sich allerdings im FBI-eigenen Firewallsystem, seitdem ermittelte das FBI gegen Unbekannte, die Firewalls des großen US-Herstellers Juniper systematisch mit solchen Hintertüren versehen hatten. Wie sich Jahre später heraustellte, stammte die Backdoor von der NSA.

- 2015 12 27 Boom bei Verschlüsselungsprogrammen 2016. Die Zahl frei erhältlicher Verschlüsselungsprogramme ist von zwei Dutzend 2013 auf mehr als 400 explodiert. Pünktlich vor Jahresende hat auch die Initiative „Let’ѕ encrypt“ damit begonnen, Websites rund um die Welt mit freien, automatisierten Verschlüsselungszertifikaten zu versorgen.

Lets Encrypt

Diese von der Initiative Let’s Encrypt veröffentlichte Graphik spiegelt den Siegeszug der TLS-Verschlüsselung ziemlich deutlich wider. Die Datengrundlage wurde von der Mozіlla Foundation beigestellt.

2016 Ruhe vor dem Sturm

- 2016 02 28 FBI-Groteske um iPhone-Verschlüsselung eskaliert. Die Klageschrift des FBI bestätigt, dass eine von Apple für vorgesehene Recovery-Funktion vom FBI selbst so versperrt wurde, dass sie nun niemand mehr öffnen konnte. Es war das iPhone des Attentäters von San Bernardino mit 14 Toten.

- 2016 30 03, Wie der FBI-Zugriff auf iPhones funktioniert. Überraschender Rückzieher des FBI in der Klage gegen Apple. Laut FBI hatte man doch einen Weg gefunden, in das iPhone des toten Attentäter von San Bernardino einzudringen, ohne Apple zur Produktion eines generellen Nachschlüssels für alle Geräte zu verpflichten.

- 2016 11 21 Überwachungs-Overkill zum Jahresende in Europa. Neue Befugnisse für Geheimdienste, Kooperationsgebote für Provider bei Verschlüsselung im EU-Ministerrat, „Cybercrime“-Konvention erhält ein Update für das Cloud-Zeitalter.

Der zweite Teil der Saga von den zweiten Cryptowars

RSS-Feed für diesen Blog. Sachdienliche Informationen, Metakritiken et al. sind über dieses Formular verschlüsselt und anonym beim Autor einzuwerfen. Wer eine Antwort will, gebe tunlichst eine Kontaktmöglichkeit an. PGP 0x656fe20036c0bec5

Publiziert am 27.12.2020