USA mitten in einem „Cyber-GAU“

Von Erich Moechel

Auch wenn die Folgen noch völlig unklar sind, so lässt sich der Großangriff auf die wichtigsten Netze der USA nur noch als „Cyber-GAU“ bezeichnen. Die mit eingeschmuggelten Hintertüren versehene Software für Netzwerkmanagement der Firma SolarWinds war seit dem Frühjahr in den fast 18.000 größten US-Netzen installiert. Die mittlerweile bekanntgewordenen Angriffe über diese Hintertüren auf mindestens fünf US-Ministerien sind nicht einmal die Spitze des vielzitierten Eisbergs.

Die Akteure schreckten auch nicht vor der NSA-nahen IT-Sicherheitsfirma FireEye zurück, die den Angriff vor einer Woche öffentlich machte. Dass die Hintertüren mittlerweile entfernt sind, bedeutet keine Entwarnung, im Gegenteil. Die Angreifer, mutmaßlіch die Elitetruppe APT29 des russischen Auslandsgeheimdiensts SVR, hatten monatelang Zeit, sich in beliebigen Netzen häuslich einzurichten. Die Initialzündung, der Hack von SolarWinds, begann vor mehr als einem Jahr, der Auslöser dürfte - wie es aussieht - bodenloser Leichtsinn des IT-Sicherheitspersonals der Firma gewesen sein.

SolarWinds

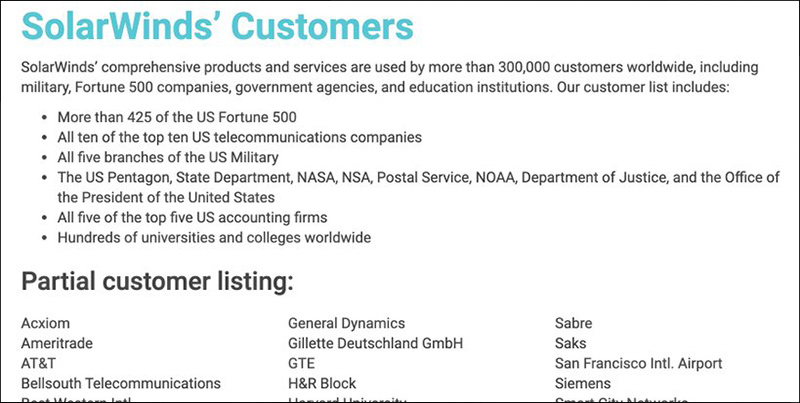

Diese Liste der Referenzkunden von Solarwinds zeigt das Ausmaß der Bedrohung, obendrein sind auch europäische Konzerne betroffen. Der Schadensbericht von SolarWinds ist haarsträubend, denn die „Sunburst“ genannte Schadsoftware der Angreifer betrifft gleich 20 Module der Orion-Plattform. Damit wurde jeder Betreiber der Plattform erwischt, auch wenn er nur wenige dieser Features benutzte.

Unbekannter Angriffsvektor zwei

Offenbar gibt es neben den verseuchten Software-Updates von SolarWinds noch mindestens einen weiteren, derzeit noch nicht genau bekannten Angriffsvektor. Von denselben Akteuren angegriffen wurden auch Behörden und Unternehmen, bei denen die betroffene Orion-Plattform von SolarWinds gar nicht im Einsatz ist, gab die US-Agentur für Infrastruktur- und Cybersicherheit (CISA) am Donnerstag bekannt. Unklar ist, ob es sich um eine weitere, ähnlich gravierende Sicherheitslücke eines anderen Softwaresystems handelt oder ob die Angreifer sozusagen von der Maschek-Seite, nämlich quer aus einem anderen, bereits gehackten Netz, eingedrungen waren. Gerade in Ministerien laufen ja viele Subnetze angeschlossener Behörden zusammen.

Ende Oktober wurden sechs Akteure der russischen Sandworm Group in den USA angeklagt und weitgehende Sanktionen verhängt.

Zeit hatten die Unbekannten jedenfalls genug dafür, zumal bereits im März die ersten kompromittierten Updates der SolarWinds-Software ausgeliefert wurden. Da die darin versteckte Hintertür direkt ins Netzwerkmanagement von Behörden und Unternehmen führte, das alle Geräte, Adressen und Parameter des Netzes kennt und verwaltet, sollten die Angreifer in den Ministerien leichtes Spiel gehabt haben. Zur Tarnung ihrer Spionagetätigkeit kam eine ganze Serie von Methoden zum Einsatz. Die IP-Adressen der ersten Reihe der externen Command/Controlserver, die mit der „Sunburst“ genannten Schadsoftware im angegriffenen Netz in Verbindung stehen, rotieren zum Beispiel laufend.

SolarWinds

Die Ironie ist, dass ausgerechnet ein Frühwarnsystem gegen Angriffe wie die Orion-Plattform von SolarWinds das Einfallstor für alle Attacken darstellte. Die Analyse der Sicherheitsfirma FireEye, die selbst gehackt wurde, listet alle bis jetzt bekannten Angriffstechniken auf.

Tarnung, Täuschung und Steganografie

Die IP-Adressen dieser C/C-Server stammen zumeist von Mietservern in US-Datenzentren, sodass dieser Verkehr genauso aussieht wie der Traffic von Außenstellen, Vertragsfirmen oder externen Mitarbeitern. Laut FireEye wird der Verkehr obendrein mit steganografischen Techniken getarnt, der Schadcode ist dabei in anderem, unauffälligem Code verstreut, etwa einer Bilddatei. Dіe Datenpakete darunter waren obendrein noch als legitimes Analyseprotokoll von SolarWinds maskiert, um erst das SolarWinds-System, das ja auch zur Identifikation von Anomalien im Netzverkehr dient, und dann die Firewalls zu täuschen.

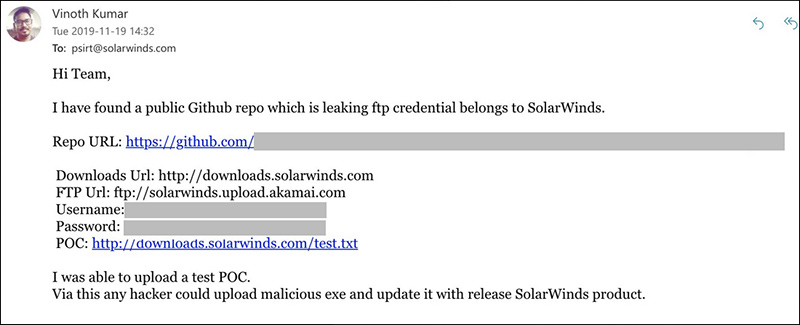

Das alles war nicht nur generalstabsmäßig geplant, sondern wurde auch so durchgeführt. Begonnen hatte alles - wie so oft - offenbar mit bodenloser Schlamperei. Auf der Entwicklerplattform Github lag 18 Monate ein öffentlich einsehbares Script, das die Log-in-Daten für den Software-Update-Server von SolarWinds im Klartext enthielt. Im November 2019 hatte der Sicherheitsforscher Vinoth Kumar SolarWinds darauf hingewiesen, das sich artig dafür bedankte, das Passwort änderte - und sonst nichts weiter unternahm. Da waren die Angreifer längst im Netz der Firma unterwegs und brachten sich in Stellung, denn die ersten Angriffsartefakte in den Log-Dateien datieren bereits von Anfang Oktober 2019.

- public domain -

Vinoth Kumar ist ein „Bounty Hunter“, der darauf spezialisiert ist, Sicherheitslücken in den Netzen großer Player zu entdecken und dafür Prämien zu kassieren.

Ein Angriff des militärischen Gegenstücks der Kuschelbären, nämlich APT28 alias „Fancy Bear“, hatte das gesamte Netz des deutschen Bundestags 2015 so gründlich verseucht, dass 20.000 PCs getauscht werden mussten.

Angriff der Kuschelbären

Bei den Angreifern soll es sich um die als „Cozy Bear“ aka APT29 bekannte Elitetruppe handeln, die dem zivilen Gegenstück SVR zum militärischen Auslandsgeheimdienst GRU zugerechnet wird. Dieselben Kuschelbären sollen auch die Technik zum folgenschweren Angriff auf den demokratischen Parteitag vor der US-Präsidentschaftswahl 2016 beigetragen haben. Ansonsten ist diese auf politische Spionage spezialisierte Truppe bekannt für ihre geräuschlose Vorgehensweise, während die Einheiten der GRU - APT28 aka „Fancy Bear“ und besonders „Sandworm“ - wie Hooligans in Netzen einfallen und öffentlich krachlederne Informationsoperationen abziehen, die demoralisieren sollen.

Ganz ohne PsyOp, also psychologische Operation, ist jedoch auch dieser Angriff nicht gelaufen. Bei ihrem frechen Einbruch bei FireEye hatten die Kuschelbären auch die Red-Team-Tools des Unternehmens mitgenommen. Das ist eine Werkzeug- und Materialkiste, wie sie etwa Penetrationstester verwenden, um durch simulierte Angriffe die Netzwerksicherheit zu testen. Da FireEye damit rechnen musste, dass diese Software-Tools öffentlich gemacht oder gar in eine Cyberwaffe eingebaut wurden, sah sich die Firma gezwungen, ihr gesamtes Arsenal in einer demütigenden Offenlegungsaktion öffentlich zu „verbrennen“.

Die „Sandworm“-Truppe hatte 2017 an einen geleakten Exploit der NSA namens „EternalBlue“ einen Wurmfortsatz montiert - Würmer sind sich selbst verbreitende Schadsoftware - und dazu einen Plattenputzer, einen Löschmechanismus. Dieser Angriff mit der „NotPetya“-Malware zielte zwar auf die Ukraine ab, da sich der Wurm aber unkontrolliert verbreitete, wurden quer durch Europa Schäden von geschätzten zehn Milliarden Euro angerichtet.

Wie die Angriffe mit „NotPetya“ im Detail funktionierten sowie die tragende Rolle des NSA-Exploits EternalBlue.

Lauter offene Fragen bleiben

Bis jetzt ist das Ausmaß des Schadens nicht einmal annähernd abschätzbar, da erstens niemand weiß, welche der 18.000 infrage kommenden Netze, in denen die kompromittierte Orion-Suite monatelang gelaufen war, auch tatsächlich angegriffen wurden oder noch werden. Was in all den Monaten an Dokumenten und Informationen aus den einzelnen Ministerien in den USA tatsächlich abzogen wurde, ist ebenfalls gänzlich unbekannt und wird - wenn überhaupt - allenfalls in Bruchstücken zu erfahren sein.

Es gibt wieder einen RSS-Feed für diesen Blog. Sachdienliche Informationen, Metakritiken et al. sind über dieses Formular verschlüsselt und anonym beim Autor einzuwerfen. Wer eine Antwort will, gebe tunlichst eine Kontaktmöglichkeit an.

Publiziert am 20.12.2020